5 ขั้นตอนสำคัญในการนำ Network Segmentation มาใช้งานจริงในองค์กร

จากบทความตอนที่แล้ว เราได้ทราบรายละเอียดว่า องค์กรธุรกิจชนิดไดบ้าง ที่จำเป็นต้องทำการแบ่งส่วนเครือข่าย นอกจากเรื่องความปลอดภัย และประสิทธิภาพในการบริหารจัดการเครือข่ายแล้ว ยังมีเรื่องระเบียบข้อบังคับต่างๆของแต่กลุ่มอุตสาหกรรมเข้ามาเป็นแรงขับเคลื่อน เพื่อให้อุตสาหกรรมนั่นๆมีมาตรฐาน และเกิดความเชื่อมั่นในมุมมองของผู้บริโภค ว่าข้อมูลส่วนบุคคล หรือข้อมูลอ่อนไหว จะไม่รั่วไหลตกไปอยู่ในมือผู้ไม่หวังดี สามารถตามอ่านบทความ เรื่อง กลยุทธ์การทำ Network Segmentation เพื่อเสริมความมั่นคงให้กับธุรกิจของคุณ ในบทความนี้ เราจะมาลงรายละเอียดกันต่อ ว่ามีวิธีการอย่างไรบ้าง ในการนำ Network Segmentation มาอิมพลีเมนต์ใช้งานจริง ซึ่งเป็นกระบวนการขั้นตอนที่สำคัญ และสามารถทำให้การแบ่งส่วนเครือข่ายนั้นๆมีประสิทธิภาพและเหมาะสมกับองค์กรธุรกิจของเรา

วิธีการนำ Network Segmentation มาอิมพลีเมนต์ใช้งาน

การแบ่งส่วนเครือข่ายอาจเป็นกระบวนการที่ยากซึ่งต้องใช้ทักษะที่หลากหลายและมีผลอย่างมากต่อกระบวนการปฏิบัติงาน ความซับซ้อนนั้นถูกกำหนดโดยปัจจัยต่างๆ เช่น ขนาดของโครงสร้างพื้นฐาน ความตระหนักและกระตือรือร้นของฝ่ายบริหาร จำนวนและคุณสมบัติองค์ความรู้ของเจ้าหน้าที่ที่มีอยู่ สถานะและสภาพในปัจจุบัน รวมไปถึงเรื่องงบประมาณ

การแบ่งส่วนเครือข่ายอาจดำเนินการได้โดยปฏิบัติตาม 5 ขั้นตอนดังต่อไปนี้

1. สร้างแบบจำลองโซน:

เพื่อสร้างแบบจำลองโซนสำหรับการแบ่งส่วนเครือข่าย ควรกำหนดแนวคิดต่อไปนี้

- ประเภทของโซนที่จะทำการอิมพลีเมนต์

- Requirement ข้อกำหนดด้านความปลอดภัย “Security” และการรับประกัน “Assurance” ของฟังก์ชันความปลอดภัยที่จะใช้ในการแยกโซนต่างๆ

2. ระบุสิ่งที่จำเป็นต้องแบ่งส่วน:

ต้องกำหนดว่าระบบใดบ้างที่มีความจำเป็นต้องแบ่งส่วนแยกเซกเม้นต์ออกมา ในการดำเนินการดังกล่าว จะต้องมองภาพรวมในมุมสูงของระบบที่ควรแบ่งส่วนให้ได้ก่อน รวมถึงขอบเขตที่ไปแตะหรือสัมผัสกับระบบอื่นๆ นอกจากนี้ จะต้องระบุการไหลของข้อมูลที่จะเข้าและออกจากระบบด้วย

3. ตรวจสอบความปลอดภัยของระบบที่ทำงานร่วมกันอยู่:

ระบบที่จะเป็นส่วนหนึ่งภายในเซกเม้นต์จะต้องได้รับการจำแนกประเภทตามความสำคัญและความละเอียดอ่อน ซึ่งก็คือการทำ Asset management และ Risk management ซึ่งไม่ใช่การทำครั้งเดียวแล้วจบ แต่องค์กรธุรกิจควรดำเนินการจำแนกประเภทด้วยกระบวนการที่ต่อเนื่อง (Plan-Do-Check-Act: PDCA) ซึ่งจะทำให้การวิเคราะห์ความปลอดภัยสามารถที่จะระบุบ่งชี้ถึงระบบ สินทรัพย์ และข้อมูลที่ยังไม่ได้รับการตรวจสอบได้ด้วย

4. เซทอัพระบบตามแบบจำลองโซน:

ระบบจะเริ่มถูกสร้างขึ้นตามแบบจำลองโซนที่กำหนดไว้ ความพร้อมใช้งาน ความปลอดภัย ความรับผิดชอบในการปฏิบัติงาน และฟังชันการทำงาน ล้วนเป็นปัจจัยในการจัดวางระบบ การตระหนักถึงวิธีการสื่อสารระหว่างระบบต่างๆ ในระดับเครือข่ายถือเป็นสิ่งสำคัญ นอกจากนี้ ควรออกแบบให้ลดการสื่อสารข้ามขอบเขตโซนให้น้อยที่สุดเท่าที่จะทำได้ และควรมอนิเตอร์ตรวจสอบการไหลของข้อมูลระหว่างโซน

5. การอิมพลีเมนต์ การทดสอบ และการนำไปใช้งาน:

ในการทำการแบ่งส่วนเครือข่าย จะต้องมีการคอนฟิกอุปกรณ์ไอทีต่างๆ เช่น เราเตอร์ สวิตช์ ไฟร์วอลล์ และแอปพลิเคชันใหม่เพิ่มเติม และในบางกรณี จะต้องติดตั้งเครือข่ายใหม่บางส่วน นอกจากนี้ จะต้องคอนฟิก ทดสอบ และปรับใช้โซลูชันความปลอดภัยต่างๆ ซึ่งในขั้นตอนนี้ การแบ่งส่วนเครือข่ายมีความเสี่ยงที่จะหยุดชะงักการทำงานที่กำลังดำเนินอยู่เนื่องจากการขัดข้องทางเทคนิค จากคอนฟิกกูเรชั่นที่ยังไม่เสถียร และต้องได้รับการปรับแต่ง

การแบ่งส่วนทำงานโดยการควบคุมทราฟฟิกการไหลของการรับส่งข้อมูลระหว่างส่วนต่างๆ นโยบายในการแบ่งส่วน Segmentation Policy จะเป็นตัวที่อธิบายถึงวิธีการที่คุณอนุญาตทราฟฟิกในการไหลข้ามโซน ทราฟฟิกทั้งหมดในโซนหนึ่งอาจถูกป้องกันไม่ให้ไปถึงอีกโซนหนึ่ง นอกจากนี้ ทราฟฟิกอาจถูกจำกัดตามต้นทาง ปลายทาง ประเภทของทราฟฟิก รวมถึงปัจจัยอื่นๆ อีกหลายประการ

ปัจจุบันมีวิธีการแบ่งส่วนเครือข่ายมากมาย วิธีที่นิยมใช้กันอย่างแพร่หลายที่สุดคือการใช้เครือข่ายนั้นเอง ในวิธีนี้ จะมีการนำ VLAN หรือ Subnet มาใช้ องค์กรธุรกิจต่างๆ มักจะแบ่งส่วนเครือข่ายของตนตามแผนกธุรกิจ โดยกำหนด VLAN ให้กับแต่ละแผนก เช่น การเงิน ทรัพยากรบุคคล การวิจัยและพัฒนา เป็นต้น จากนั้นจึงจะสามารถตรวจสอบหรืออนุญาตแพ็กเก็ตเครือข่ายระหว่างแผนกต่างๆ ได้ ขึ้นอยู่กับข้อกำหนดทางธุรกิจ ตัวอย่างเช่น

- การเข้าถึงฐานข้อมูลทรัพยากรบุคคลภายในอาจถูกจำกัดให้อนุญาตเพียงแค่คอมพิวเตอร์ที่อยู่ใน VLAN ของแผนกทรัพยากรบุคคล

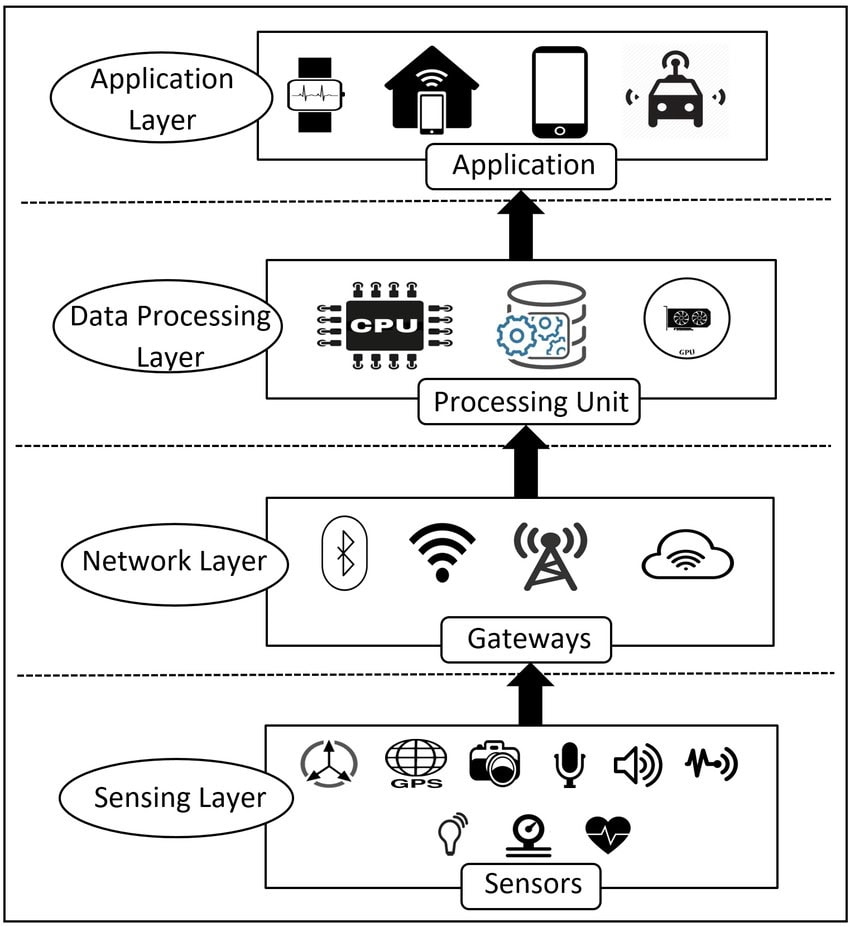

- อุปกรณ์ IoT มักถูกจัดสรรพื้นที่เฉพาะในเครือข่าย เพื่อเพิ่มความปลอดภัย

- ในองค์กรธุรกิจด้านการดูแลสุขภาพ เครื่องเอ็กซ์เรย์และอุปกรณ์ทางการแพทย์ที่มีการเชื่อมต่อเครือข่าย อาจถูกแยกออกมาจากเครือข่ายส่วนอื่นๆ

รูปที่ 1. IoT Architecture Layers and Components.

Cr. https://www.researchgate.net/figure/IoT-Architecture-Layers-and-Components_fig1_322975901

การติดตั้งไฟร์วอลล์ในโครงสร้างเครือข่ายก็เป็นอีกวิธีหนึ่งในการแบ่งส่วน ในแนวทางนี้ โซนต่างๆ จะถูกสร้างขึ้นโดยมีความเสี่ยงและประเด็นด้านความปลอดภัยที่แตกต่างกัน ตัวอย่างเช่น โดยทั่วไปเซิร์ฟเวอร์จะถูกวางไว้ในโซนที่แยกออกไปจากสำนักงาน ซึ่งจะควบคุมด้วยมาตรการด้านความปลอดภัยที่เข้มงวดกว่าเดสก์ท็อปของไคลเอนต์มาก วิธีนี้จะช่วยป้องกันไม่ให้ไวรัสแพร่กระจายจากเวิร์กสเตชันของบริษัทไปยังเซิร์ฟเวอร์ที่ทำหน้าที่เป็นโฮสต์และเก็บรักษาข้อมูลสำคัญขององค์กรธุรกิจ

การแบ่งส่วนเครือข่ายในระดับโฮสต์ “Host-base segmentation” เป็นแนวทางใหม่ที่ช่วยให้การแบ่งส่วนเกิดขึ้นได้โดยไม่ส่งผลกระทบต่อเครือข่าย อย่างไรก็ตาม เราสามารถปรับแต่งมุมมอง นโยบาย และวิธีการต่างๆเกี่ยวกับการแบ่งส่วนได้ขึ้นอยู่กับข้อกำหนดทางเทคนิคและทางธุรกิจของเรา

ในบทหน้า เราจะมาดูกันต่อถึงรายละเอียดของการอิมพลีเม้นต์จริง จากตัวอย่างของบางธุรกิจที่มีความสำคัญ และมีความจำเป็นที่จะต้องแบ่งส่วนเครือข่ายเพื่อความปลอดภัย และปฏิบัติตามระเบียบข้อบังคับ และข้อกำหนดของกลุ่มอุตสาหกรรม

หากต้องการอ่านบทความด้วย

Platform Facebook คลิกที่ลิงก์: 5 ขั้นตอนสำคัญในการนำ Network Segmentation มาใช้งานจริงในองค์กร

Platform Line OA คลิกที่ลิงก์: 5 ขั้นตอนสำคัญในการนำ Network Segmentation มาใช้งานจริงในองค์กร

อ่านบทความย้อนหลัง ในซีรี่ส์ของ Network Segmentation

ตอนที่ 1 ปกป้ององค์กรของคุณจากแฮกเกอร์ด้วย Network Segmentation ต้องทำอย่างไร?

ตอนที่ 2 Network Segmentation แบบไหนเหมาะกับองค์กรของคุณ?

ตอนที่ 3 Network Segmentation ประโยชน์ที่มากกว่าแค่ความปลอดภัย

ตอนที่ 4 กลยุทธ์การทำ Network Segmentation เพื่อเสริมความมั่นคงให้กับธุรกิจของคุณ

ขอขอบคุณข้อมูลจาก: https://www.zenarmor.com/docs/network-basics/network-segmentation#2-network-segmentation

อย่ารอช้า! มาปกป้ององค์กรของคุณตั้งแต่วันนี้

Netmarks (Thailand) พร้อมช่วยยกระดับความปลอดภัยของเครือข่ายด้วยโซลูชัน Network Segmentation ที่ครอบคลุมและออกแบบเฉพาะสำหรับองค์กรของคุณ หากท่านต้องการคำปรึกษาและรับคำแนะนำจากผู้เชี่ยวชาญโดยตรง สามารถติดต่อเราได้ที่

Website Contact Us: https://www.netmarks.co.th/contact-us

E-mail: marketing@netmarks.co.th

Facebook: Netmarks Thailand

Line OA: @netmarksth

Tel: 0-2726-9600