Network Segmentation ประโยชน์ที่มากกว่าแค่ความปลอดภัย

ในบทความที่แล้ว เราได้เรียนรู้ถึงชนิด และวิธีต่างๆของการทำ Network Segmentation ในปัจจุบัน ซึ่งสามารถทำได้ง่ายๆด้วย VLAN หรือ Subnet โดยใช้อุปกรณ์เครือข่ายอย่าง Router หรือ Managed switch ไปจนถึงวิธีที่มีความซับซ้อนแต่ควบคุมความปลอดภัยได้อย่างยอดเยี่ยมโดยใช้หลักการของ Zero-trust architecture อย่าง Micro-Segmentation สามารถตามอ่านบทความ เรื่อง Network Segmentation แบบไหนเหมาะกับองค์กรของคุณ? ในบทความนี้ เราจะมาดูกันต่อ ว่านอกจากเรื่อง Security แล้ว Network Segmentation ยังมีประโยชน์กับเราอย่างไรบ้างในมุมมองของธุรกิจ

Network Segmentation มีประโยชน์อย่างไร

การนำการแบ่งส่วนเครือข่ายมาใช้สามารถให้ประโยชน์อย่างมากแก่องค์กรต่างๆ และข้อดีของการแบ่งส่วนเครือข่ายมีดังต่อไปนี้:

- การปรับปรุงประสิทธิภาพและการมอนิเตอริง: การแบ่งส่วนช่วยลดความแออัดของเครือข่าย ยกระดับประสิทธิภาพและการมอนิเตอร์เครือข่ายให้ดีขึ้น เนื่องจากมีจำนวนโฮสต์ต้องจัดการดูแลน้อยลง ภายในซับเน็ตที่แบ่งส่วนเครือข่ายมาอย่างดีและมีประสิทธิภาพ ผลดีที่ตามมาก็คือ เครือข่ายจะมีการจำกัดปริมาณการรับส่งข้อมูลเฉพาะในโซนเครือข่ายที่ต้องการเท่านั้น ตัวอย่างเช่น อุปกรณ์ฝังตัว “Embedded device” ในระบบควบคุมที่สำคัญและมีผลต่อ Safety ในระบบ SCADA รวมทั้งเซิร์ฟเวอร์ สามารถแยกออกจากเครือข่าย Guest ในโรงงานผลิตได้ เพื่อให้ปริมาณการรับส่งข้อมูลทางอินเทอร์เน็ตของ Guest ไม่ส่งผลกระทบต่ออุปกรณ์การผลิต ยิ่งไปกว่านั้น การแบ่งส่วนเครือข่ายยังช่วยปรับปรุงการวิเคราะห์ของงานมอมิเตอริ่งเครือข่าย อุปกรณ์เครือข่าย และการเข้าถึงเครือข่าย ยิ่งเครือข่ายของบริษัทมีการแบ่งส่วนมากเท่าไร ก็จะยิ่งมองเห็นปริมาณการรับส่งข้อมูลใน LAN ได้มากขึ้นเท่านั้น

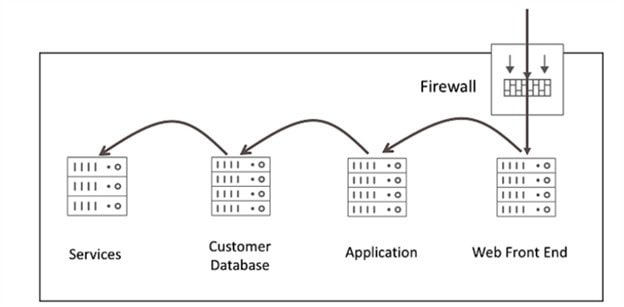

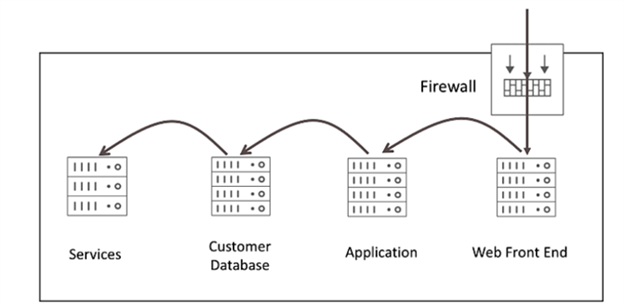

- ลดความรุนแรงและผลกระทบจากการโจมตีทางไซเบอร์: การออกแบบเครือข่ายที่ไม่แบ่งส่วนหรือแบบแบนราบ (Flat network) มีความเสี่ยงด้านความปลอดภัยทางไซเบอร์สูง การออกแบบเครือข่ายมีผลอย่างมากต่อความสามารถขององค์กรในการระบุ Identify, ป้องกัน Protect และกู้คืน Recover จากการโจมตีทางไซเบอร์ เนื่องจากการแบ่งส่วนช่วยจำกัดการแพร่กระจายของการโจมตี จึงช่วยปรับปรุงความปลอดภัยของเครือข่าย การโจมตีในส่วนหนึ่งสามารถป้องกันยับยั้งไม่ให้ระบบในอีกส่วนหนึ่งได้รับผลกระทบได้ ช่วยจำกัดการแพร่กระจายและลดความเสียหายให้เหลือน้อยที่สุด ตัวอย่างเช่น การแบ่งส่วนช่วยป้องกันไม่ให้มัลแวร์ในส่วนหนึ่งแพร่กระจายไปยังระบบอื่น นอกจากนี้ การแบ่งส่วนเครือข่ายที่ดีจะช่วยลดความสามารถของผู้โจมตีในการเคลื่อนที่บุกรุกในแนวราบ “Lateral movement” ซึ่งจะเป็นการบุกรุกโดยข้ามจากระบบหนึ่งไปยังอีกระบบหนึ่งได้ หากเครือข่ายของบริษัทถูกแฮกเกอร์บุกรุก แต่เครือข่ายนั้นถูกแบ่งส่วนเอาไว้ การที่แฮกเกอร์จะเจาะบุกรุกไปยังเครือข่ายอื่นๆที่แบ่งส่วนนั้น และเข้าถึงทรัพยากรที่หมายตาไว้นั้น ต้องใช้เวลาค่อนข้างนาน

รูปที่ 1 Lateral movement of a hacker in a flat network

รูปที่ 2 Lateral movement of a hacker in a segmented network

ตามรายงาน Cost of a Data Breach Report 2020 ที่เผยแพร่โดย IBM ระบุว่าต้องใช้เวลาเฉลี่ย 280 วันในการค้นหาและปิดช่องโหว่ นั่นหมายความว่าแฮกเกอร์แฝงตัวอยู่ในระบบของบริษัทมานานกว่าหกเดือน โดยสามารถเข้าถึงข้อมูลและระบบขององค์กรได้ การแบ่งส่วนเครือข่ายอย่างมีประสิทธิภาพอาจช่วยตรวจจับสัญญาณของการโจมตีทางไซเบอร์ได้เช่นกัน ทีมงานด้านความปลอดภัยสามารถบริหารจัดการความปลอดภัย โดยการจัดลำดับความสำคัญของ incident ที่มีแนวโน้มจะส่งผลกระทบต่อองค์กรมากที่สุดได้ แล้วรวมทรัพยากรไว้ในพื้นที่ของเครือข่ายที่มีความอ่อนไหวสูง และต้องเฝ้าระวังอย่างเข้มข้น เมื่อดำเนินการดังกล่าวแล้ว จึงจะสามารถตรวจจับรูปแบบของปริมาณการรับส่งข้อมูลที่มีกิจกรรมที่ผิดปกติซึ่งอาจบ่งชี้ถึงการโจมตีระหว่างกลุ่มเครือข่ายได้เช่นกัน ทีมงานเครือข่าย (NOC) และทีมงานความปลอดภัย (SOC) สามารถควบคุมปริมาณการรับส่งข้อมูลที่เข้าและออก และระหว่างโซนเครือข่ายได้ ป้องกันการบุกรุกและปฏิบัติตามข้อกำหนดด้านการปฏิบัติตามกฎหมายและการออดิทตรวจสอบ การแยกเซิร์ฟเวอร์ข้อมูลที่ละเอียดอ่อนไว้ในโซนเครือข่ายที่ปลอดภัยและควบคุมด้วยนโยบายที่มีความปลอดภัยสูง ทำให้ป้องกันได้ง่ายขึ้นและลดความเสี่ยงจากกิจกรรมฉ้อฉลกลโกงภายในได้อย่างดีเยี่ยม ผู้ดูแลระบบสามารถตอบสนองต่อเหตุการณ์เครือข่าย “Incident Response” ได้เร็วขึ้น ด้วยโซนเครือข่ายที่แตกต่างกัน เมื่อเกิดการโจมตีหรือเกิดข้อผิดพลาด การระบุโซนที่ได้รับผลกระทบหรือเสียหายก็ทำได้ง่ายกว่า ซึ่งจะช่วยจำกัดขอบเขตให้แคบลง ทำให้การแก้ไขปัญหาทำได้รวดเร็วขึ้น

3. ช่วยรักษาความปลอดภัยให้กับระบบที่มีช่องโหว่: การแบ่งส่วนเครือข่ายสามารถป้องกันไม่ให้การรับส่งข้อมูลที่เป็นอันตรายเข้าถึงระบบที่ไม่สามารถ Detect & Response หรือระบบที่ไม่สามารถตรวจจับและป้องกันตัวเองได้ ได้แก่ อุปกรณ์ปลายทาง “Endpoint” โดยเฉพาะอุปกรณ์ IoT ตัวอย่างเช่น ระบบ SCADA หรืออุปกรณ์ฝังตัวบางอย่างในสายการผลิตของโรงงานอาจไม่ได้รับการออกแบบด้วยกลไกการป้องกันความปลอดภัยที่มีประสิทธิภาพ เนื่องจากระบบบางระบบ เช่น ระบบควบคุมอุตสาหกรรม (ICS) จำเป็นต้องมีความพร้อมใช้งานสูงมาก เจ้าของระบบมักจะหลีกเลี่ยงการเกิด down-time จึงเป็นเรื่องยากที่จะอัปเดตระบบเหล่านี้เป็นประจำให้ทันสมัย เพื่อให้สามารถป้องกันการโจมตีทางไซเบอร์ที่เกิดจากมัลแวร์ตัวใหม่ๆได้ แต่เราสามารถป้องกันการรับส่งข้อมูลทางอินเทอร์เน็ตที่อาจเป็นอันตรายได้โดยการใช้การแบ่งส่วนเครือข่ายเป็นแนวทางปฏิบัติที่ดีที่สุด

4. ลดต้นทุนในการปฏิบัติตามกฎระเบียบข้อบังคับ: การใช้การแบ่งส่วนเครือข่ายจะทำให้ทรัพย์สินไอทีทั้งหมดที่ถูกประเมินความเสี่ยงระดับเดียวกัน ทำให้มีความต้องการการป้องกันในระดับเดียวกัน ทั้งในแง่ของความลับและเป็นส่วนตัว Confidentiality, ความสมบูรณ์ถูกต้อง Integrity, ความสามารถในการเข้าถึงและใช้งานได้ Availability ทรัพย์สินเหล่านี้จะถูกจัดการให้มีจุดที่มีการเข้าถึงระบบ และจะถูกรวบรวมไว้ในโซนเดียวกัน และถูกบริหารจัดการความปลอดภัยด้วยนโยบายในระดับเดียวกัน และยิ่งระบบมีความต้องการความปลอดภัยสูงเท่าใด ต้นทุนในการสร้างและบำรุงรักษาระบบและกลไกการป้องกันก็จะสูงขึ้นเท่านั้น ซึ่งหมายความว่าด้วยเหตุผลทางเศรษฐกิจ “ระบบที่มีข้อกำหนดด้านความปลอดภัยสูงควรมีขนาดเล็กที่สุดเท่าที่จะเป็นไปได้” การแบ่งส่วนจะช่วยลดต้นทุนการปฏิบัติตามกฎระเบียบข้อบังคับโดยการจำกัดจำนวนอุปกรณ์และขนาดของระบบที่อยู่ในขอบเขต ตัวอย่างเช่น การแบ่งส่วนเครือข่ายจะแยกกันระหว่างระบบที่มีการประมวลผลการชำระเงิน (Payment processing) และระบบที่ไม่มีการประมวลผล ดังนั้น ข้อกำหนด การปฏิบัติตามข้อกำหนดและกระบวนการออดิทที่มีค่าใช้จ่ายสูง จะดำเนินการเพียงแค่กับระบบที่อยู่ในขอบข่ายที่มี Payment processing เท่านั้น ไม่ใช่กับเครือข่ายทั้งหมด

5. การนำนโยบายสิทธิ์ขั้นต่ำ Least Privilege มาใช้: เนื่องจากผู้ใช้ “User” เป็นจุดอ่อนที่สุดในห่วงโซ่ความปลอดภัยของเครือข่าย นโยบายสิทธิ์ขั้นต่ำ Policy of Least Privilege (PoLP) จึงมีความสำคัญอย่างยิ่ง ตามรายงาน Verizon’s 2020 Data Breaches Report บ่งบอกว่าการละเมิดเครือข่ายด้วยมัลแวร์มากกว่าสองในสามเกิดจากผู้ใช้คลิกลิงก์ในอีเมลที่เป็นอันตราย และด้วยความดีงามของการแบ่งส่วนเครือข่ายที่มีประสิทธิภาพ จะช่วยลดความเสี่ยงที่เกิดจากการที่ผู้ใช้สามารถเข้าถึงข้อมูลและระบบที่ละเอียดอ่อนที่สุดได้อย่างง่ายดาย การจำกัดการเข้าถึงของผู้ใช้จะเป็นประโยชน์อย่างยิ่งในการปกป้องข้อมูล โดยเฉพาะกรณีที่มีการบุกรุกจากการลักลอบใช้ ครีเดนเชียลหรือข้อมูลในการยืนยันตัวตนของผู้ใช้รายใดรายหนึ่ง สิ่งเหล่านี้ยืนยันอย่างชัดเจนว่า การแบ่งส่วนเครือข่ายมีประโยชน์ในการปกป้องทรัพย์สินอันมีค่าขององค์กร ให้รอดพ้นและปลอดภัยจากการโจมตีทั้งจากบุคคลภายนอกและภายในได้อย่างยอดเยี่ยมและมีประสิทธิภาพ

ถึงตรงนี้ เราคงจะได้เห็นภาพที่ชัดเจนขึ้น ถึงแนวคิดและกลไกการทำงานของ Network Segmentation ซึ่งป้องกันภัยคุกคามได้ทั้งภัยจากภายในอย่างการฉ้อฉลของบุคคลภายใน และภัยจากภายนอกอย่างการถูกเจาะระบบหรือโจมตีช่องโหว่ ประโยชน์ของการทำ Network Segmentation ไม่ได้มีเพียงแค่การรักษาความปลอดภัยอย่างเดียว แต่ยังมีคุณประโยชน์ไปถึงเรื่องการบริหารจัดการเครือข่าย การทำให้ทราฟฟิกข้อมูลมีประสิทธิภาพ ไม่แออัดจนเกินไป และยังมอนิเตอร์ระบบได้ง่ายอีกด้วย ในบทความถัดไป เราจะดูกันต่อ ว่าธุรกิจแบบไหนบ้างที่จำเป็นต้องทำ Network Segmentation ถ้าทำแล้วจะช่วยเจ้าของระบบหรือผู้ประกอบการได้อย่างไร และถ้าไม่ทำจะมีความเสี่ยงอย่างไร รวมถึงขั้นตอนง่ายๆในการเริ่มต้นทำ Network Segmentation แบ่งส่วนเครือข่ายให้เหมาะสมกับธุรกิจในลักษณะต่างๆ

Technical Term

SCADA คือ Supervisory Control and Data Acquisition ระบบควบคุมอุตสาหกรรมประเภทหนึ่ง มีทั้งส่วนที่สั่งงานลงไป และเก็บรวบรวมข้อมูลขึ้นมาจากเซนเซอร์ หรือเครื่องจักรในสายการผลิต เป็นระบบที่เราจะเห็นคอมพิวเตอร์ ที่มี OS อย่าง Windows, Linux และทำงานด้วยซอฟแวร์เฉพาะทางด้านอุตสาหกรรม และสื่อสารกับอุปกรณ์ PLC ด้วย industrial protocol

หากต้องการอ่านบทความด้วย

Platform Facebook คลิกที่ลิงก์: Network Segmentation: ประโยชน์ที่มากกว่าแค่ความปลอดภัย

Platform Line OA คลิกที่ลิงก์: Network Segmentation: ประโยชน์ที่มากกว่าแค่ความปลอดภัย

อ่านบทความย้อนหลัง ในซีรี่ส์ของ Network Segmentation

ตอนที่ 1 ปกป้ององค์กรของคุณจากแฮกเกอร์ด้วย Network Segmentation ต้องทำอย่างไร?

ตอนที่ 2 Network Segmentation แบบไหนเหมาะกับองค์กรของคุณ?

ขอขอบคุณข้อมูลจาก: https://www.zenarmor.com/docs/network-basics/network-segmentation#2-network-segmentation

ติดต่อ Netmarks วันนี้ เพื่อเริ่มต้นการเสริมสร้างความปลอดภัยไซเบอร์และลดความเสี่ยงจากภัยคุกคามในอนาคต!

Website Contact Us: https://www.netmarks.co.th/contact-us

E-mail: marketing@netmarks.co.th

Facebook: Netmarks Thailand

Line OA: @netmarksth

Tel: 0-2726-9600