Security System

Log & Next-Gen SIEM

Security information and event management (SIEM)

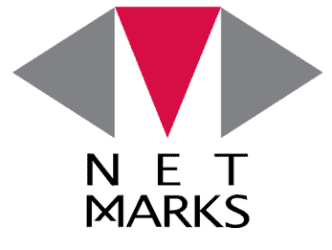

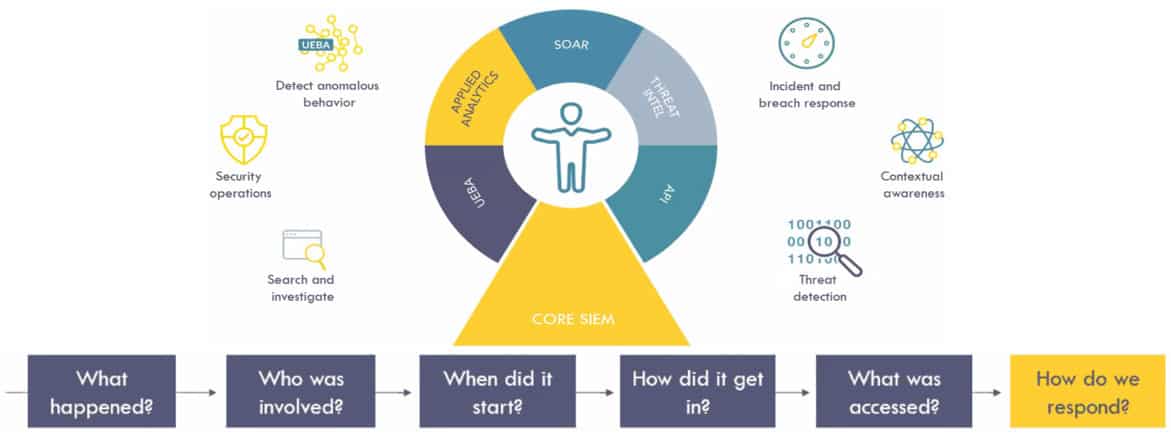

การทำงานของ SIEM คือ การจัดเก็บและรวบรวม Log จากอุปกรณ์ต่างๆ เพื่อสามารถใช้ประโยชน์ข้อมูลจากแหล่งต่างๆ มาทำการวิเคราะห์สถานการณ์ได้รวดเร็วและมีประสิทธิภาพ โดยข้อมูลทั้งหมดจะมาทำการ Correlate เพื่อค้นหาต้นตอและเป้าประสงค์ในรูปแบบต่างๆ ได้ อีกทั้งยังทราบถึงการติดตามภัยคุกคามหรือตรวจสอบภัยคุกคามต่างๆที่จะเข้ามาอีกด้วยและยังใช้ Rule เพื่อทำการแจ้งเตือนไปยังผู้ดูแลระบบได้

Features & Benefits

ถ้าคุณกำลังมองหาระบบ Log Management หรือ Next-Gen SIEM และต้องการเก็บ Log ให้ได้ตามมาตรฐาน พ.ร.บ คอมพิวเตอร์หรือ PDPA

Network Access Control

Network Access Control คือการควบคุมสิทธิ์ในการเข้าถึงระบบเครือข่าย (Network Access Control) ซึงในการที่เราจะควบคุมสิทธิ์เข้าถึงระบบเครือข่ายได้นั้น ในเบื้องต้นอุปกรณ์ NAC เองจะต้องแยกแยะและรู้จักอุปกรณ์อื่นๆ ในระบบเครือข่ายของเราก่อน โดยจะทำการตรวจสอบและจำแนกประเภทอุปกรณ์ทั้งหมดในเครือข่ายให้รู้จักกันหลังจากนั้นจะทำการยืนยันตัวตนเพื่อกำหนดสิทธิ์ให้กับทุกอุปกรณ์ในระบบเครือข่ายภายในองค์กร อีกทั้งยังสามารถตรวจจับและยับยั้งการโจมตีที่เกิดขึ้นโดยอัตโนมัติได้ อย่างเช่น มีการ Scan ในระบบเครือข่ายภายในองค์กรเข้ามาหรือพยายามเข้าถึง Port ต่างๆที่ผิดปกติภายในองค์กรหรือการส่ง Email ที่ผิดปกติ เป็นต้น ในการดูรายงานก็สามารถปรับแต่งให้ทำการรวบรวมข้อมูลและตรวจสอบประเด็นต่างๆด้านความปลอดภัยให้ตรงตามข้อกำหนดหรือ Compliance ต่างๆ ที่องค์กรต้องการได้

Features & Benefits

Network Access Control สามารถเข้าไปช่วยในองค์กรได้อย่างไร

Endpoint Security

Endpoint Security เป็นโซลูชั่นการรักษาความปลอดภัยและกำจัดไวรัสตั้งแต่ส่วนกลางจนถึงเครื่องปลายทางเป็นรูปแบบแบบ Real-time โดยสามารถกำจัดภัยคุกคามต่างๆ ได้อย่างครอบคลุม และสามารถบริหารจัดการจากส่วนกลางไปยังเครื่องปลายทางได้ โดยกำหนด Policy การตั้งค่าจากส่วนกลางไปยังเครื่องปลายทางเพื่อให้เกิดความปลอดภัย ในการจัดการยังช่วยปิดช่องโหว่ของภัยคุกคามที่จะเข้ามาในองค์กรได้ อีกทั้งยังลดต้นทุนในการจัดการและเพิ่มประสิทธิภาพในองค์กรมากขึ้น นอกจากนั้นยังสามารถวิเคราะห์ข้อมูลต่างๆที่มีลักษณะคล้ายไวรัส หรือต้องสงสัยได้ หลังจากที่วิเคราะห์แล้วจะทำการตอบสนองเพื่อตรวจความผิดปกติและจะทำการจัดการข้อมูลต่างๆ ตาม Action ที่กำหนดไว้ เพื่อไม่ให้เกิดความเสียหายมากเกินไป

Features & Benefits

Endpoint Security มีดีอย่างไร

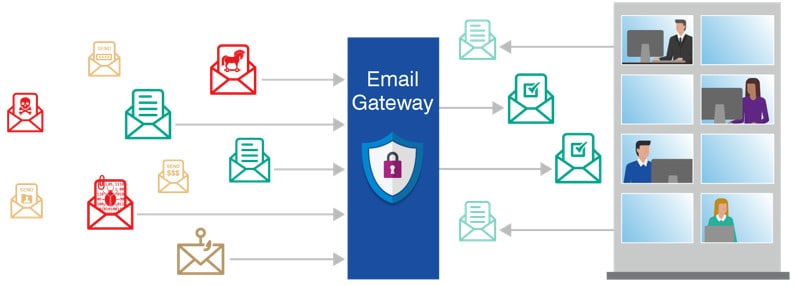

Gateway Security

Secure Mail Gateway ทำหน้าที่กลั่นกรองการรับ-ส่งอีเมล์ทั้งขาเข้าและขาออกทั้งหมดเพื่อปกป้ององค์กรจากภัยคุกคามที่เป็นที่รู้จักและไม่รู้จัก รวมถึงสแปม ฟิชชิ่งและไฟล์แนบที่เป็นอันตรายทุกประเภทที่มากับอีเมล์และการรั่วไหลของข้อมูล ช่วยจัดการได้ง่ายประหยัดเวลาในการทำงานด้านความปลอดภัยของอีเมล์ในแต่ละวัน อีกทั้งยังเพิ่มประสิทธิภาพในการทำงานของผู้ใช้ด้วย

Features & Benefits

Secure Web Gateway ช่วยให้องค์กรสามารถบังคับในการใช้อินเตอร์เน็ตแบบปลอดภัยโดยผ่านการจัดการนโยบายที่ยืดหยุ่นและละเอียดอ่อนในการรับ-ส่งข้อมูลบนเว็บไซต์และแพลตฟอร์มต่างๆ อีกทั้งยังป้องกันการรั่วไหลของข้อมูลที่ไม่ได้ตั้งใจไปสู่บนเว็บไซต์โดยมีการการสแกนหรือตรวจจับเนื้อหาแบบเรียลไทม์ เพื่อป้องกันการแอบแฝงเข้ามาและป้องกันการอัปโหลดเอกสารที่มีความเสี่ยงไปยังเว็บไซต์หรือแพลตฟอร์มต่างๆได้เช่นกันพร้อมทั้งยังตรวจสอบปริมาณการใช้งานเว็บและการป้องกันการเข้าเว็บไซต์ที่ไม่เหมาะสมหรือเป็นอันตรายหรือเว็บที่ต้องสงสัยหรือไฟล์ที่บ่งบอกว่าเป็นอันตรายจากเนื้อหาได้ ถือว่าเป็นการปกป้องข้อมูลสำคัญทั้งเข้าและออกจากองค์กรได้ดี ทำให้สามารถใช้งานบนเว็บไซต์ได้ปลอดภัยสำหรับผู้ใช้งาน

Features & Benefits

Secure Web Gateway มีความสำคัญอย่างไร?

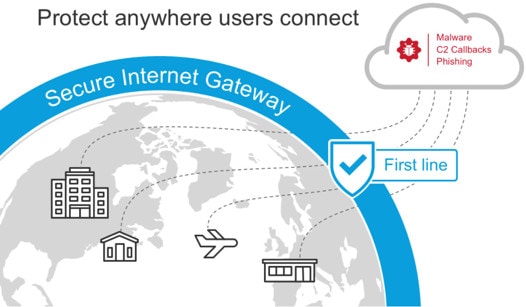

Secure Internet Gateway มีความสามารถในการป้องกันภัยคุกคามต่างๆบนอินเตอร์เน็ตให้กับผู้ใช้งาน ซึ่งสามารถตรวจสอบ วิเคราะห์และจำกัดการเข้าใช้งานได้ รวมทั้งป้องกันและวิเคราะห์ไฟล์ต้องสงสัยได้ดีด้วย ถือว่าเป็นการตอบโจทย์สำหรับองค์กรที่มีความจำเป็นในการรักษาความปลอดภัยได้

Features & Benefits

Secure Internet Gateway จำเป็นต่อการใช้งานอย่างไร?

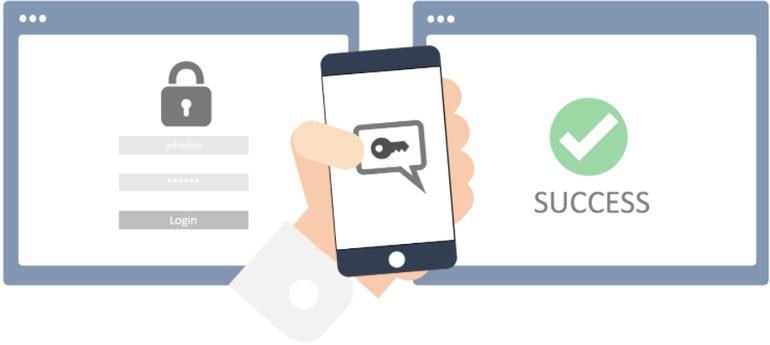

Multi Factor Authentication

Multi Factor Authentication เป็นการตรวจสอบสิทธิ์ที่กำหนดให้ผู้ใช้งานต้องระบุปัจจัยการตรวจสอบสองอย่างขึ้นไป เพื่อที่จะยืนยันตัวตนของผู้ใช้งานให้รับรองความถูกต้องก่อนที่จะเข้าสู่ระบบ ถือว่าเป็นการเข้าใช้งานที่ทันสมัยและมีประสิทธิภาพมากขึ้นสำหรับองค์กรที่ต้องการความปลอดภัย

Features & Benefits

Multi Factor Authentication ช่วยในเรื่องอะไรบ้าง

DLP

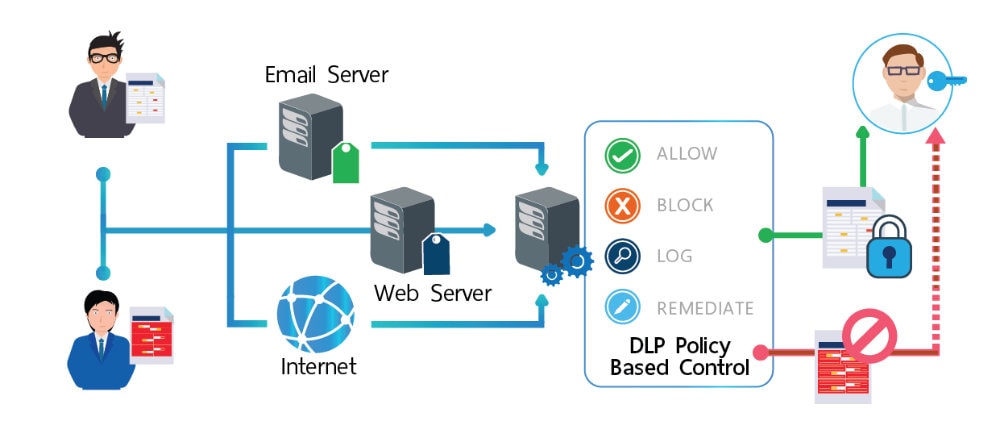

DLP สามารถตรวจจับและป้องกันการรั่วไหลของข้อมูลสำคัญๆ ขององค์กร เพื่อที่จะไม่ให้ข้อมูลหรือไฟล์สูญหายและยังป้องกันไฟล์ที่มีเนื้อหาสำคัญๆด้วยเช่นกัน เริ่มจากการคัดแยกประเภทของข้อมูลหรือจัดลำดับความสำคัญต่างๆก่อน หลังจากนั้นจะทำการวิเคราะห์กลุ่มข้อมูลต่างๆ โดยกำหนดนโยบายการป้องกันข้อมูลรั่วไหลของข้อมูลแต่ละประเภท จากช่องทางการใช้งานต่างๆ พร้อมแจ้งเตือนไปยังผู้ดูแลระบบขององค์กรทราบ ถ้ามีการส่งผ่านข้อมูลที่สำคัญๆออกไป